(서울=미래일보) 김정현 기자= 청와대 보안 메일을 사칭한 악성 파일이 발견돼 주의가 요망된다. 이스트시큐리는 19일 새벽 청와대 관련 파일로 위장한 악성 파일이 발견됐다고 밝혔다. 청와대 보안 메일 사칭 악성 파일은 윈도 스크립트 파일(Windows Script File) 형태인 WSF 확장자로 제작돼 있으며 파일명은 ‘bmail-security-check.wsf’ 이다. 이와 함께 윈도 화면보호기(Screen Saver) 파일처럼 위장한 변종 파일인 ‘bmail-security-check.scr’도 함께 발견됐다. WSF 확장자는 자바스크립트(JScript), VB스크립트(VBScript) 등 다양한 언어를 지원하는 윈도 실행용 스크립트 파일로, 이번에 발견된 악성 WSF 파일은 19일 새벽 제작된 것으로 확인됐다. 이번 악성 파일은 파일명에서도 알 수 있듯이 ‘bmail’ 보안 체크 프로그램으로 위장하고 있다. 이는 청와대가 속칭 블루 하우스(BH, Blue House)로 불리는 것에 비춰 봤을 때, 마치 청와대 보안 이메일 검사처럼 사칭해 관련자를 현혹 후 APT 공격을 수행할 목적으로 제작된 것으로 추정된다. 특히 이 악성 파일은 실행하게 되면 ‘보

(서울=미래일보) 김정현 기자= 코로나19 사태로 인해 마스크가 전 세계적으로 품귀현상이 나타나고 있는 가운데 관련 정보 문서로 위장한 악성문서 파일을 열어볼 경우 사용자 PC에 악성코드가 설치되고 주요 정보가 탈취될 수 있어 주의가 필요하다. 이스트시큐리티는 마스크 관련 정보 문서로 위장한 악성 문서가 유포되고 있으며, 이 문서는 특정 정부 후원을 받는 것으로 추정되는 APT 공격 그룹 코니(Konni)의 소행으로 추정된다고 22일 밝혔다. APT 공격 그룹 코니는 진난 몇 년간 꾸준히 국내를 타깃으로 APT공격을 수행하고 있다. 이스트시큐리티 ESRC(시큐리티대응센터)에서는 이미 수차례 이 조직의 위협을 확인하고 경고한 바 있다. 이 조직은 2020년에도 지속해서 APT 공격을 시도하고 있으며, 실제로 올 1분기 러시아어로 작성된 ‘북한의 2020년 정책 문서’, 그리고 ‘일본 2020년 패럴림픽 관련 자선단체 문서’ 사칭, 'Keep an eye on North Korean Cyber'라는 악성 doc 문서를 활용한 공격 등을 진행한 것으로 밝혀졌다. 문종현 ESRC 센터장은"이번에 발견된 마스크 관련 정보로 위장한 악성 문서는 MS워드(MS- Word

(서울=미래일보) 김정현 기자= 이스트시큐리티는 텔레그램 메신저 등을 통해 악성코드를 은밀히 유포하는 특징을 갖고 있는 해킹 조직 '라자루스(Lazarus)’가 다시금 APT공격에 나선 징후가 포착됐다고 23일 밝혔다. 라자루스 그룹은 2014년 소니픽처스 해킹 사건과 2016년 방글라데시 중앙은행 해킹 사건의 주범으로 지목되고 있다. 지난 2014년 미국 연방수사국(FBI)은 수사를 통해 특정 정부가 배후에 있다고 밝힌 바 있다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)에 따르면 지난 22일 자체 모니터링 시스템을 통해 라자루스 그룹이 제작한 것으로 추정되는 악성 파일이 발견됐다. 이 악성 파일은 윈도우(Windows)와 맥(MAC) 운영체제에서 동작하는 각각의 파일로 제작됐다. '연인심리테스트.xls'라는 엑셀(Excel) 문서 형식과 ‘Album.app’이라는 맥기반 응용 프로그램으로 동시 발견됐고 심리테스트를 가장한 엑셀 문서가 실행되면 한글로 된 질문 화면이 나타난다. ESRC는 분석 결과 이번 악성코드는 지난 6월 ESRC가 외부에 분석 결과를 공개한 ‘라자루스 APT조직, 텔레그램 메신저로 진실겜.xls 악성파일 공격’과 다양한 측면에서 매

(서울=미래일보) 김정현 기자= 이스트시큐리티는 ‘남-북-러’ 무역과 경제 관계에 관한 투자 문서를 사칭해 악성파일을 유포하는 공격 정황이 국내에서 발견돼 관련 업계 종사자의 각별한 주의가 필요하다고 27일 밝혔다. 이번 공격은 악성파일을 첨부한 이메일을 특정 대상에게 발송하는 전형적인 스피어피싱(Spear Phishing) 공격 방법을 사용한 것으로 보인다. 공격에 사용된 이메일에는 ‘Россия – КНДР – РК – торгово-экономические связи – инвестиции.doc’라는 러시아어로 작성된 악성 파일이 첨부된 것이 확인됐다. 이를 한국어로 번역하면 ‘러시아-북한-대한민국-무역 및 경제 관계-투자.doc’인 점으로 미루어보아 무역이나 투자 관련 종사자를 대상으로 한 공격 스피어 공격이 진행되었을 가능성이 크다. 또한 공격에 사용된 MS워드 문서 형식(*.doc)의 악성파일은 한국어 기반 환경에서 제작된 것으로 분석됐다. 문서 파일을 실행하면 글꼴 색상이 백색으로 지정되어 마치 빈 문서로 보이는 화면과 함께, ‘러시아어 텍스트로 설정된 언어 교정 도구 없음’이라는 알림과 콘텐츠 차단 보안 경고창이 나타난다. 이는 경고창의 ‘콘

(서울=미래일보) 김정현 기자= 여름 휴가철을 맞아 항공권 사칭을 노린 해킹 이메일이 유포돼 주의가 요망된다. 이스트시큐리티는 국내 항공사의 전자 항공권 티켓(e-티켓) 확인증으로 위장한 해킹 이메일이 다수 유포되고 있어, 각별한 주의와 보안 강화가 필요하다고 25일 밝혔다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)에 따르면 이번 공격이 정교한 한국어로 작성된 ‘**항공 e-티켓 확인증입니다’ 제목의 이메일에 악성 파일을 첨부해 사용자를 현혹하고 있다. 악성 이메일에는 ‘e-Ticket 확인증_95291015.iso’ 파일명의 압축 파일이 첨부돼 있다. 압축을 해제하면 아이콘과 확장자명을 PDF 문서로 위장한 ‘e-Ticket 확인증_66016630.pdf.scr’ 파일이 나타난다. 또한 공격자는 발신지 이메일 주소를 다양하게 만들어 차단과 추적을 어렵게 만들고 있다. 해당 악성 파일이 실행되면 특정 명령 제어(C2) 서버로 통신을 하여 추가 악성코드를 다운로드하고 실행하게 만든다. ESRC는 공격에 사용된 악성 코드를 분석한 결과, 상반기 중 한국 기업의 AD서버를 대상으로 클롭(Clop) 랜섬웨어를 은밀하게 유포한 러시아 기반 추정의 ‘TA505’

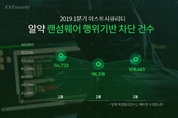

(서울=미래일보) 김정현 기자= 바이러스 검사 소프트웨어인 '알약'을 통해 올 1분기 차단된 랜섬웨어 차단이 32만건이 넘는 것으로 나타났다. 이스트시큐리티가 10일 발표한 2019년 1분기 랜섬웨어 차단 통계에 따르면 3개월간 공개용 알약의 ‘랜섬웨어 행위 기반 사전 차단’ 기능을 통해 총 32만 506건의 랜섬웨어가 탐지됐다. 하루평균 3,561건의 랜섬웨어가 차단됐다. 1분기 랜섬웨어 공격은 지난해 4분기 차단 통계에 비해 약 3.5% 소폭 감소했다. 그러나 1분기가 2월로 인해 타 분기 대비 날짜 수가 적고 설 명절 연휴가 포함됐는 점을 감안했을 때 공격 빈도는 비슷한 수준으로 유지되고 있다고 판단할 수 있다. 이스트시큐리티가 발표한 통계는 알약 공개용 제품의 ‘랜섬웨어 행위 기반 사전 차단’ 기능을 통해 탐지된 공격만을 집계한 결과이기 때문에, 패턴 기반 공격까지 포함하면 전체 공격수는 더욱 많을 것으로 추정된다. 이스트시큐리티 시큐리티대응센터(이하 ESRC)는 이번 1분기 주요 랜섬웨어 공격 동향으로 ‘갠드크랩(GandCrab) 랜섬웨어의 꾸준한 업데이트와 유포’를 꼽았다. ESRC에 따르면 갠드크랩 랜섬웨어는 구매자의 주문을 통해 특정 집단이 제